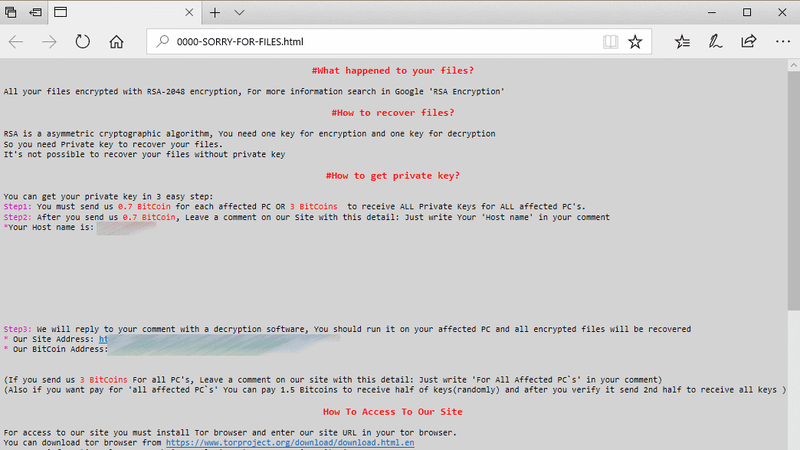

Einen screenshot von einem Angriff auf Farmington, New Mexico municipal computer-Systeme erhalten von BleepingComputer.Screenshot: Farmington City Council (BleepingComputer)

Einen screenshot von einem Angriff auf Farmington, New Mexico municipal computer-Systeme erhalten von BleepingComputer.Screenshot: Farmington City Council (BleepingComputer)

Eine aktuelle überprüfung von UK-cybersecurity-Firma Sophos in Partnerschaft mit kryptogeld Firma Neutrino zu dem Schluss, dass die crew—oder möglicherweise einen äußerst kompetenten black-hat-hacker—hinter der SamSam ransomware Angriffe rollten in mindestens $5,9 Millionen in Lösegeld-Zahlungen, laut BleepingComputer.

Ransomware funktioniert durch verschlüsseln eines gezielten system und anspruchsvollen Zahlungen, in der Regel in form von kryptogeld, zur Rettung der eingeschlossenen Daten. Die SamSam-Variante entstand im Jahr 2015, und der Betreiber oder die Betreiber dahinter in der Regel gezielt ein Opfer in einer Zeit, eher als Masse-Verteilung von Methoden, die Hacker hinter WannaCry. In anderen Worten, Sie sind bewusste, koordinierte Angriffe auf vorher ausgewählte Ziele.

Ein SamSam berüchtigsten Opfer war die Stadt Atlanta, die mehrere Wochen erholt sich von einem Angriff, verbreitete sich in zahlreichen kommunalen computer-Netzwerke. Andere haben enthalten Krankenhäuser, elektronische Patientenakten Unternehmen AllScripts, und auch die Gemeinde Farmington, New Mexico. Mehr kürzlich, pro PC Mag, ein SamSam-Angriff hit-klinische Labortests Riesen LabCorp.

Auf den ersten, BleepingComputer schrieb, die Entwickler “benutzt eine bekannte Schwachstelle in JBoss-Server zu target-Unternehmen mit Internet-zugänglich und ungepatchte JBoss installiert.” Nach dieser Sicherheitslücke zu werden begann gepatcht aus der Existenz, Sie zogen in andere Methoden wie “Suche im Internet für Netzwerke mit freiliegenden RDP [Remote-Desktop-Protokoll] – verbindungen und Montage-brute-force-Attacken gegen exponierte Endpunkte,” in der Regel die Zeit nehmen, die Karte aus computer-Netzwerken und erhalten Sie administrator-level-Zugriff, bevor Sie schließlich die Auslösung der Falle während der Stillstandzeiten wie nachts und am Wochenende. SamSam geschickt bietet verschiedene payment-Optionen, einschließlich der unteren Stufen, die nur für eine oder mehrere Maschinen entschlüsselt werden.

Laut BleepingComputer, den Erlös von schätzungsweise 233 Opfer irgendwo treffen um $5,9 Millionen, für einen Durchschnitt von mehr als $25.000 ein erfolgreicher Angriff—Verzwergung bisherigen Schätzungen, dass die Gruppe der haul war um $850,000:

Forscher sagen, dass, basierend auf den Daten dieser 86 Opfer, Sie waren in der Lage zu bestimmen, dass rund drei Viertel derjenigen, die gezahlt wurden, in den USA befindet, mit einigen zerstreuten Opfer befindet sich in Großbritannien, Belgien und Kanada.

Die Hälfte der Opfer, die gezahlt wurden Unternehmen des privaten Sektors, während rund ein Viertel waren healthcare-Organisationen, gefolgt von 13% der Opfer Regierungsbehörden, und rund 11% als Institutionen im Bildungssektor.

Das Sophos-team sagt, es identifiziert 157 Bitcoin-Adressen verwendet, die in SamSam Lösegeld Notizen, die Zahlungen erhalten, und weitere 88 wer hat nicht Geld erhalten.

Die unbekannten Partei hinter der Regelung wuchs auch vorsichtiger im Laufe der Zeit, mit jedem der malware sind die drei wichtigsten Revisionen hinzufügen von neuen Schutz-Maßnahmen wie die hex-Codierung, Müll-code zu täuschen automatisierte Systeme zur Erkennung und einer verschlüsselten payload, benötigt ein Passwort, um zu aktivieren.

$5.9 million ist eine Menge Geld, und laut Sophos gibt es Anzeichen dafür, dass SamSam wurde entwickelt, um ein einsamer Person, die Rake in den gesamten haul von selbst. Regelmäßige grammatikalische Fehler pop-up in der gesamten code, der offenbar von der gleichen Person mit einem unvollständigen Kenntnisse in der englischen Sprache. Aus dem Bericht:

Die Konsistenz der Sprache über Lösegeld Hinweise, Zahlungs-sites, und sample-Dateien

kombiniert mit, wie Sie Ihre strafrechtlichen Kenntnisse zu haben scheint, im Laufe der Zeit entwickelt,

deutet darauf hin, dass die Angreifer ist eine Person allein zu arbeiten. Diese Annahme wird weiter unterstützt durch

der Angreifer die Möglichkeit nicht Leck Informationen und, anonym zu bleiben, eine Aufgabe, gemacht mehr

schwierig, wenn mehrere Personen beteiligt sind.Der Angreifer, der Sprache, der Rechtschreibung und Grammatik gibt an, dass Sie semi-bewandert in Englisch, aber Sie Häufig Fehler machen.

Gleichzeitig SamSam war immer mehr features, die entwickelt wurden, um die Niederlage Erkennung, Maßnahmen, wer auch immer dahinter bekam greedier: Sophos schrieb, dass die durchschnittlich verlangten Betrag zu entsperren Maschinen war, ist längst im Laufe der Zeit auf rund 50.000 US-Dollar, “weit mehr als die drei stelligen Summen typisch für planlose ransomware-Attacken.” Ein haul nahm in $64,000.

Sophos schreibt im Bericht, dass “Mittel – bis große Organisationen im öffentlichen Sektor, im Gesundheitswesen, Bildungswesen und Regierung” umfasste etwa 50 Prozent der Angriffe. Der rest waren im privaten Sektor, die “blieb ungewöhnlich ruhig” über die Anschläge—man könnte annehmen, denn Sie waren beschämt über den Zustand Ihrer Sicherheit.

Sophos hat Empfehlungen über, wie man sichere Systeme-von wem auch immer die malware geheimnisvollen Schöpfer ist sowohl in der 47-seitigen Bericht und einem separaten blog-post.

[BleepingComputer/Sophos]