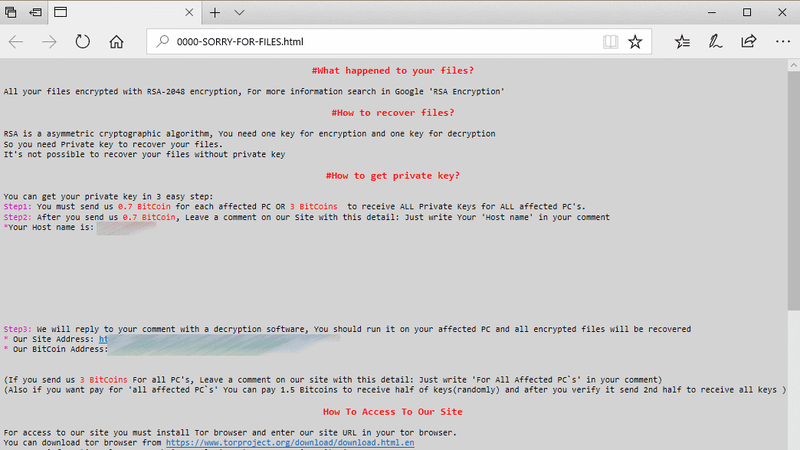

Et skjermbilde av et angrep på Farmington, New Mexico kommunale datasystemer innhentet av BleepingComputer.Skjermbilde: Farmington City Council (BleepingComputer)

Et skjermbilde av et angrep på Farmington, New Mexico kommunale datasystemer innhentet av BleepingComputer.Skjermbilde: Farmington City Council (BleepingComputer)

En fersk gjennomgang av BRITISKE cybersecurity firmaet Sophos i samarbeid med cryptocurrency fast Neutrino har konkludert med at mannskapet—eller muligens en ekstremt dyktig black hat hacker—bak SamSam ransomware angrep har rullet i minst usd 5,9 millioner i løsepenger betalinger, i henhold til BleepingComputer.

Ransomware fungerer ved å kryptere en målrettet system og krevende betalinger, vanligvis i form av cryptocurrency, for å redde fanget data. Den SamSam variant dukket opp i 2015, og operatøren eller operatørene bak det vanligvis målrettet ett offer i en tid snarere enn brukt masse-distribusjon metoder som hackere bak WannaCry. Med andre ord, de er målrettet, koordinert angrep på pre-utvalgte mål.

En av SamSam mest beryktede ofrene var byen Atlanta, som tilbrakte uker utvinne fra et angrep som spres gjennom mange kommunale datamaskin-nettverk. Andre har tatt med sykehus, elektroniske helse poster selskapet AllScripts, og selv kommune Farmington, New Mexico. Mer nylig, per PC Mag, en SamSam angrep treffer klinisk lab testing gigantiske LabCorp.

Ved første, BleepingComputer skrev, utviklere “brukt en kjent sårbarhet i JBoss servere til målet selskaper med Internett-tilgjengelige og oppdaterte JBoss installerer.” Etter at sikkerhetsfeil begynte å bli lappet ut av eksistens, og de flyttet til andre metoder som “å søke på Internett for nettverk med utsatt RDP [Remote Desktop Protocol] tilkoblinger og montering av brute-force angrep mot utsatt endepunkter,” vanligvis tar deg tid til å kartlegge datamaskin-nettverk og få administrator-nivå kontroll før endelig utløse fellen i løpet av nedetid som nettene og i helgene. SamSam smart tilbyr forskjellige betalingsmåter, inkludert lavere klasser som kun tillater én eller flere maskiner for å bli dekryptert.

I henhold til BleepingComputer, inntektene fra en estimert 233 ofre traff et sted rundt $5,9 millioner for et gjennomsnitt på over $25,000 et vellykket angrep—dwarfing tidligere estimater konsernets hale var rundt $850,000:

Forskerne sier at basert på data om disse 86 ofrene, de var i stand til å fastslå at rundt tre fjerdedeler av de som betalte var hotellet ligger i OSS, med noen spredte ofrene ligger i STORBRITANNIA, Belgia og Canada.

Halvparten av ofrene som ble betalt selskaper innen privat sektor, mens rundt en fjerdedel var healthcare orgs, etterfulgt av 13% av ofrene blir offentlige etater, og rundt 11% å være institusjoner i høgskolesektoren.

Sophos laget sier det identifisert 157 Bitcoin-adresser som brukes i SamSam løsepenger bemerker at mottatte betalinger, og en annen 88 som ikke motta noen penger.

Den ukjente partiet bak ordningen vokste også mer forsiktige over tid, med hver av de malware tre store revisjoner å legge til nye vernetiltak som hex koding, søppel-koden for å lure automatiserte systemer for påvisning, og en kryptert nyttelast at det kreves et passord for å aktivere.

$5,9 millioner er mye penger, og ifølge Sophos, det er tegn på at SamSam ble utviklet av et enkeltindivid som sanket inn hele hale av seg selv. Vanlige grammatiske feil dukker opp hele koden som ser ut til å ha blitt gjort av samme person med manglende ferdigheter i norsk språk. Fra rapporten:

Konsistensen av språk på tvers av løsepenger notater, betaling nettsteder, og eksempelfiler,

kombinert med hvordan deres kriminelle kunnskap ser ut til å ha utviklet seg over tid,

tyder på at angriperen er en person som jobber alene. Denne troen er videre støttet av

angriperen evne til ikke å lekke informasjon og til å være anonym, en oppgave som er laget mer

vanskelig når flere personer er involvert.Angriperens språk, rettskriving og grammatikk indikerer at de er semi-dyktigere i engelsk, men de ofte gjør feil.

På samme tid SamSam var å få flere funksjoner utformet for å beseire deteksjon tiltak, hvem som er bak det fikk greedier: Sophos skrev at det gjennomsnittlige beløpet som kreves for å låse opp maskiner har ballooned over tid til omtrent $50,000, “langt mer enn de tre figur summer typisk for ikke-målrettet ransomware angrep.” En hale tok i $64,000.

Sophos skrev i rapporten at “middels til store organisasjoner i offentlig sektor i helse og omsorg, utdanning, og regjeringen” hadde rundt 50 prosent av angrepene. Resten var i privat sektor, som har “holdt ukarakteristisk rolig” om angrep—en kan gjette fordi de var flau om status for deres sikkerhet.

Sophos har anbefalinger om hvordan man skal sikre systemer fra den som malware er mystisk creator er i både den 47-siders rapport og et eget blogginnlegg.

[BleepingComputer/Sophos]