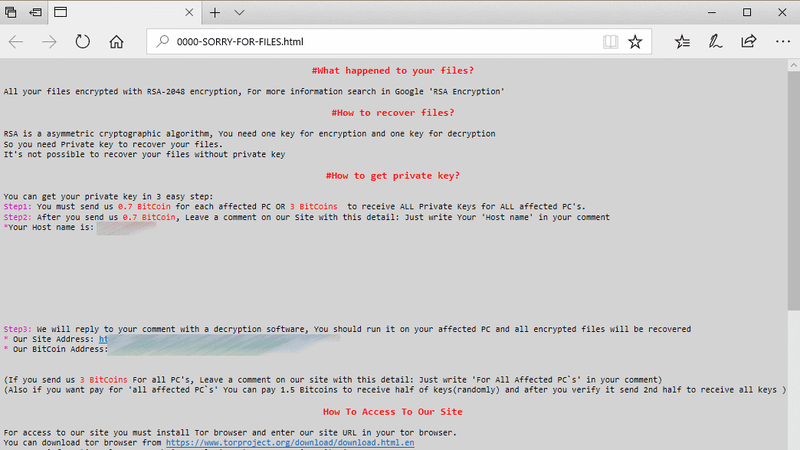

Et screenshot af et angreb på Farmington, New Mexico kommunale edb-systemer fås ved BleepingComputer.Skærmbillede: Farmington Byrådet (BleepingComputer)

Et screenshot af et angreb på Farmington, New Mexico kommunale edb-systemer fås ved BleepingComputer.Skærmbillede: Farmington Byrådet (BleepingComputer)

En nylig gennemgang af den BRITISKE cybersecurity firmaet Sophos i partnerskab med cryptocurrency firma Neutrino har konkluderet, at besætningen—eller muligvis en ekstremt dygtige black hat hacker—bag SamSam ransomware angreb har rullet i mindst $5,9 millioner i løsepenge betalinger i henhold til BleepingComputer.

Ransomware fungerer ved at kryptere en målrettet system og krævende betalinger, som regel i form af cryptocurrency, til at redde de fangne data. Den SamSam variant opstod i 2015, og operatørerne bag det typisk er målrettet en offeret på et tidspunkt, snarere end den, der bruges masse-distribution metoder som hackerne bag WannaCry. Med andre ord, de er bevidst, koordineret angreb på pre-valgte mål.

En af SamSam mest berygtede ofre var byen Atlanta, som brugte uger at komme fra et angreb, der spredt over hele talrige kommunale edb-net. Andre har inkluderet hospitaler, elektroniske patientjournaler selskab AllScripts, og selv den kommune i Farmington, New Mexico. Mere for nylig, per PC Mag, en SamSam angreb ramte kliniske laboratorietest giant LabCorp.

Ved første, BleepingComputer skrev, udviklerne “, der anvendes en kendt sårbarhed i JBoss servere til at målrette virksomheder med Internet-adgang og unpatched JBoss installerer.” Efter at sikkerhedshul begyndte at blive lappet ud af eksistens, flyttede de til andre metoder som “at søge på Internettet for netværk med udsatte RDP [Remote Desktop Protocol] forbindelser og montering brute-force-angreb mod udsat endpoints,” normalt tager dig tid til at kortlægge computer netværk og få administrator-niveau kontrol, før endelig udløser fælden ved nedetid gerne om natten og i weekenderne. SamSam dygtigt tilbyder forskellige betalingsmuligheder, herunder lavere niveauer, der kun mulighed for en eller flere maskiner til at blive afkodet.

Ifølge BleepingComputer, provenuet fra en anslået 233 ofre ramte et eller andet sted omkring $5,9 millioner til et gennemsnit på over $25,000 et vellykket angreb—svage tidligere skøn, at koncernens træk var omkring $850,000:

Forskere siger, at der er baseret på data for disse 86 ofre, at de var i stand til at fastslå, at omkring tre fjerdedele af dem, der betalte var placeret i USA, med nogle spredte ofre er placeret i STORBRITANNIEN, Belgien og Canada.

Halvdelen af de ofre, der blev betalt virksomheder i den private sektor, mens omkring en fjerdedel var sundhedsydelser kirker, efterfulgt af 13% af ofre er de offentlige myndigheder, og cirka 11% er institutioner på uddannelsesområdet.

Sophos team siger, at det, der er identificeret 157 Bitcoin adresser, der bruges i SamSam løsesum bemærker, at modtagne betalinger, og en anden, 88, som ikke har modtaget nogen penge.

Den ukendte parti bag ordningen også blev mere forsigtige over tid, med hver af malware tre store revisioner tilføje nye beskyttelsesforanstaltninger som hex-kodning, skrald kode for at narre automatiserede registrering systemer, og en krypteret payload, at der kræves en adgangskode for at aktivere.

$5,9 millioner er mange penge, og ifølge Sophos, der er tegn på, at SamSam blev udviklet af en enlig person, der raked i hele træk af sig selv. Almindelige grammatiske fejl pop op hele den kode, der synes at have været foretaget af samme person med en ufuldstændig færdigheder i engelsk. Fra rapporten:

Konsekvensen af sprog på tværs af løsepenge noter, betaling steder, og prøve filer,

kombineret med, hvordan deres kriminelle viden ser ud til at have udviklet sig over tid,

tyder på, at angriberen er en person, der arbejder alene. Denne opfattelse understøttes yderligere af

angriberens evne til ikke at lække oplysninger, og til at forblive anonyme, en opgave lavet mere

svært, når flere personer er involveret.Angriberen sprog, stavning og grammatik, som angiver, at de er semi-dygtige i engelsk, men at de ofte laver fejl.

På samme tid SamSam fik flere funktioner, der er designet til at besejre opdagelse foranstaltninger, hvem der står bag det fik greedier: Sophos skrev, at det gennemsnitlige beløb, der er krævet for at låse op for maskiner, der er eksploderet over tid, til omkring $50,000, “langt mere end tre figur beløb, der er typiske for ikke-målrettede ransomware angreb.” Et træk tog i $head = nns 64.000.

Sophos skrev i rapporten, at “medium – til store organisationer i den offentlige sektor i sundhedsvæsenet, uddannelsessystemet, og regeringen” udgjorde omkring 50 procent af angrebene. Resten var i den private sektor, som har “været ukarakteristisk stille” om angreb—man kan måske gætte på, fordi de var flove over deres sikkerhed.

Sophos har anbefalinger om, hvordan du sikre systemer fra enhver malware mystiske creator er i både den 47-siders rapport og en separat blog-indlæg.

[BleepingComputer/Sophos]