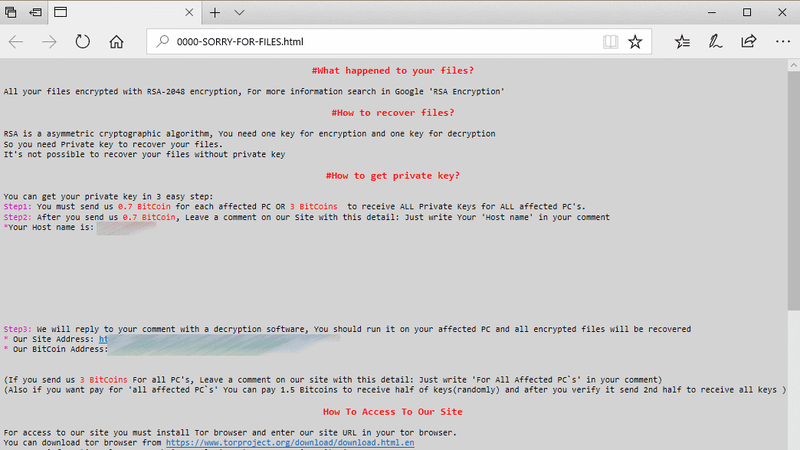

Een screenshot van een aanval op Farmington, New Mexico gemeentelijke computersystemen verkregen door BleepingComputer.Screenshot: Farmington Gemeenteraad (BleepingComputer)

Een screenshot van een aanval op Farmington, New Mexico gemeentelijke computersystemen verkregen door BleepingComputer.Screenshot: Farmington Gemeenteraad (BleepingComputer)

Een recente review door VERZENDING cybersecurity bedrijf Sophos in samenwerking met cryptocurrency bedrijf Neutrino heeft geconcludeerd dat de bemanning—of eventueel een uiterst bedreven zwarte hoed hacker achter de SamSam ransomware aanvallen rolden in ten minste $5.9 miljoen losgeld betalingen volgens de BleepingComputer.

Ransomware werkt door het versleutelen van een gerichte systeem en veeleisende betalingen, meestal in de vorm van cryptocurrency, te redden van de gevangen gegevens. De SamSam variant ontstond in 2015, en de exploitant of exploitanten achter het meestal gericht een slachtoffer op een plaats gebruikt massa-distributie methoden, zoals de hackers achter WannaCry. In andere woorden, ze zijn een bewuste, gecoördineerde aanvallen op de pre-geselecteerde doelen.

Een van SamSam ‘ s meest beruchte slachtoffers was de stad van Atlanta, die besteed weken herstellen van een aanval die verspreid over tal van gemeentelijke computernetwerken. Anderen hebben opgenomen ziekenhuizen, elektronische patiëntendossiers bedrijf AllScripts, en zelfs de gemeente van Farmington, New Mexico. Meer onlangs, per PC Mag, een SamSam aanval hit klinische tests reus LabCorp.

Op het eerste, BleepingComputer schreef, de ontwikkelaars “gebruikt om een bekende kwetsbaarheid in JBoss servers tot doel bedrijven met Internet toegankelijk is, en niet gecorrigeerde JBoss installeert.” Na die lek begon te worden opgelapt uit van het bestaan, zijn ze verhuisd naar andere methoden zoals “zoeken op het Internet voor netwerken bloot te RDP [Remote Desktop Protocol] – aansluitingen en de montage van brute-force aanvallen tegen blootliggende eindpunten,” meestal nemen de tijd om in kaart te brengen computer netwerken en het verkrijgen van de beheerder niveau controle voordat eindelijk het activeren van de trap bij stilstand, zoals de nachten en in het weekend. SamSam slim biedt diverse mogelijkheden om te betalen, met inbegrip van de lagere niveaus die enkel voor één of meerdere machines te worden gedecodeerd.

Volgens de BleepingComputer, de opbrengst van een geschatte 233 slachtoffers raken ergens rond de $5,9 miljoen euro voor een gemiddelde van meer dan $25.000 een succesvolle aanval—dwerggroei vorige ramingen die de groep de afstand was ongeveer $850,000:

Onderzoekers zeggen dat op basis van de gegevens van deze 86 slachtoffers, waren ze in staat om te bepalen dat ongeveer driekwart van degenen die betaald werden in de verenigde staten, met enkele verspreide slachtoffers in het verenigd koninkrijk, België en Canada.

De helft van de slachtoffers die betaald werden bedrijven uit de particuliere sector, terwijl ongeveer een kwart was healthcare organisaties, gevolgd door 13% van de slachtoffers, zijnde de overheid, en ongeveer 11% instellingen in de onderwijs sector.

De Sophos-team zegt dat het geïdentificeerd 157 Bitcoin adressen gebruikt in SamSam losgeld merkt op dat de ontvangen betalingen, en de andere 88 die heeft geen geld.

De onbekende partij achter de regeling groeide ook voorzichtiger loop van de tijd, met elk van de malware drie ingrijpende herzieningen van het toevoegen van nieuwe beschermende maatregelen, zoals hex-codering, afval code te gek geautomatiseerde detectie systemen, en een gecodeerde payload dat vereist een wachtwoord te activeren.

$5,9 miljoen is een hoop geld, en volgens Sophos, er zijn tekenen dat de SamSam werd ontwikkeld door een eenzame persoon die raked in het hele traject zelf. Regelmatig grammaticale fouten pop-up in de code die lijken te zijn gemaakt door dezelfde persoon met een onvolledige kennis van de engelse taal. Uit het rapport:

De consistentie van de taal in het rantsoen opmerkingen, betaling sites, en voorbeeldbestanden,

gecombineerd met hoe hun criminele kennis lijkt te hebben ontwikkeld in de tijd,

dat suggereert dat de aanvaller een individuele alleen te werken. Dit geloof wordt verder ondersteund door

de aanvaller de mogelijkheid om niet te lekken informatie en om anoniem te blijven, een taak meer

moeilijk als er meerdere mensen bij betrokken zijn.De aanvaller van de taal, de spelling en de grammatica aangeeft dat ze zijn semi-vaardig in het engels, maar ze maken dikwijls fouten.

Tegelijkertijd SamSam werd steeds meer functies die zijn ontworpen om te verslaan van de detectie van maatregelen, wie zit er achter het kreeg greedier: Sophos schreef dat het gemiddelde bedrag gevraagd om te ontgrendelen van de machines is gegroeid in de tijd naar ongeveer $50,000, “veel meer dan de drie cijfers bedragen typische van ongerichte ransomware aanvallen.” Een afstand nam in voor $64.000.

Sophos schreef in het rapport dat “middelgrote tot grote organisaties in de publieke sector in de gezondheidszorg, het onderwijs, de overheid en de” bestond uit ongeveer 50 procent van de aanvallen. De rest waren in de privé-sector, die “bleef ongewoon stil” over de aanvallen—men zou denk omdat ze waren beschaamd over de staat van hun security.

Sophos heeft aanbevelingen over het beveiligen van systemen van wie de malware de mysterieuze creator is in zowel de 47-pagina ‘ s tellende rapport en een aparte blog post.

[BleepingComputer/Sophos]