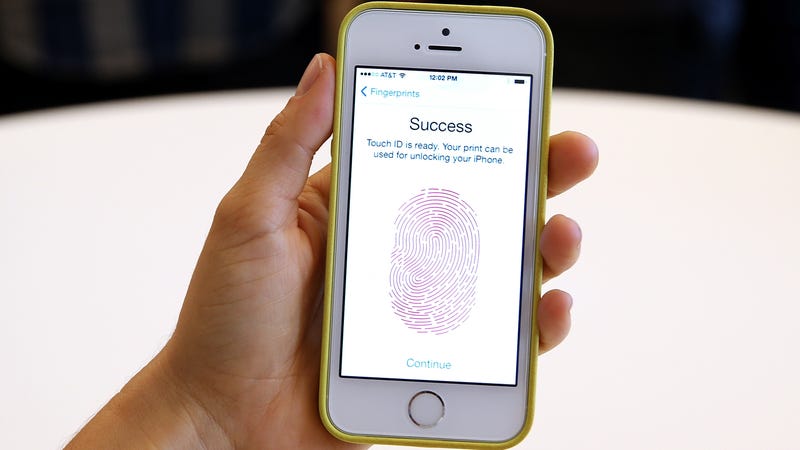

Das neue iPhone 5S mit Fingerabdruck-Technologien ist es angezeigt, während einer Apple-Produkt Ankündigung auf der Apple-campus am September 10, 2013 in Cupertino, CaliforniaPhoto: Getty

Das neue iPhone 5S mit Fingerabdruck-Technologien ist es angezeigt, während einer Apple-Produkt Ankündigung auf der Apple-campus am September 10, 2013 in Cupertino, CaliforniaPhoto: Getty

Apple ist ein Ewiger Kampf bleiben vor Hacker und sichern Sie Ihre Geräte aber einen neuen bug entdeckt, durch die ein Sicherheits-Forscher und berichtet von ZDNet zeigt den passcode schützt iOS-Geräte umgangen werden können, durch eine brute-force-Angriff, verlassen iPhones und iPads anfällig, ausgebeutet zu werden.

Matthew Hickey, ein Sicherheits-Forscher und co-Gründer von cybersecurity-Firma-Hacker Haus, vor kurzem entdeckt, einen Weg zu umgehen, einige von apples security-Maßnahmen gemeint, damit böswilligen Akteuren aus der Geräte. Der Angriff funktioniert auch auf Geräten mit der neuesten iOS-version.

Um zu verstehen, wie der Angriff funktioniert, hier ist was Sie wissen müssen: Apple begonnen, die Verschlüsselung von iOS-Geräten zurück im Jahr 2014. Um den Zugriff auf verschlüsselte Informationen, iPhones und iPads erfordern Benutzer zur Eingabe eines vier – oder sechs-stelliges Passwort zu schützen, das Gerät, das Sie wählen bei der ersten Einrichtung des Geräts. Wenn Sie den passcode falsch eingegeben wird auf 10 Gelegenheiten, apples Betriebssystem wischt das Gerät, und löscht die Informationen für immer.

Diese Sicherheitsmaßnahmen wurden das Fundament von apples Datenschutz-first-Ansatz in den letzten Jahren, und angepisst haben Strafverfolgungsbehörden, die verwendet werden, um Zugriff auf iPhone-Daten durch endlos Eingabe von passcodes oder fordern Apple dazu nehmen Sie einfach die Informationen für Sie. (Apple keinen Zugriff auf ein Benutzer-Kennwort ein, also theoretisch nur das Gerät Besitzer können entsperren des iPhone oder iPad.)

Was Hickey entdeckt, laut ZDNet, ist eine Möglichkeit zur Umgehung der 10 Schätze Grenze bei der Eingabe eines Passcodes, so dass jemand endlos geben-Kombinationen, bis das Gerät entsperrt ist. Allen eine schädliche Schauspieler muss für die Durchführung der brute-force-Angriff, pro Hickey, ist ein “eingeschaltet, gesperrt Telefon und ein Lightning-Kabel.”

In einem Demo-video Hickey gepostet online zeigt er auf, wie der Angriff funktioniert. Im Grunde, wenn das iPhone oder iPad angeschlossen ist, kann ein hacker verwenden von Tastatur-Eingaben auf enter passcode Vermutungen anstatt zu Tippen die zahlen auf dem Bildschirm des Geräts. Wenn die Tastatur Eingaben auftreten, löst er einen interrupt aus, der die Priorität über alles andere passiert auf dem Gerät. Ein Angreifer könnte einen massiven string-Eingänge und senden Sie Sie alle auf einmal und iOS erlauben würde, einer endlosen Kette von Vermutungen, ohne dabei das Gerät.

Der Angriff ist langsam, die Eingabe von nur einem passcode alle drei bis fünf Sekunden pro ZDNet, das sich auf etwa 100 vier-stelligen Code, der sich jede Stunde. Aber es scheint, um wirksam zu sein, auch gegen iOS-Geräte mit version 11.3 des mobilen Betriebssystems. Das kann das tool wertvolle, Behörden und Gruppen, die Arbeit mit den Strafverfolgungsbehörden zu knacken iPhones. Es ist nicht klar, ob die Sicherheitslücke bereits von Geräten wie GrayShift ist GrayKey.

Wenn iOS 12 wird später in diesem Jahr veröffentlicht, die brute-force-Angriffe können weniger wertvoll. Apple stellt ein neues feature namens ” USB Eingeschränkten Modus. Einmal implementiert, die Funktion einschränken des USB-Zugriffs auf iOS-Geräten nach dem iPhone oder iPad wurde für eine Stunde gesperrt, so dass das Gerät eine black-box, wenn es nicht geknackt in den ersten 60 Minuten.

[ZDNet]