En brist i

RCP 2159 specifikation Internet Engineering Task Force) har utvecklats för att skydda TCP mot blinda i-window-attacker kan hota Android smartphones, liksom varje Linux-dator på planet.

Felet beskrivs i en

papper är ett team av forskare presenterade vid den 25: e Usenix Security Symposium, som pågår i Austin, Texas, till fredag. De forskare som är knuten till University of California-Riverside och the United States Army Research Laboratory.

Sårbarheten, CVE-2016-5696, låter angripare kapa klartext kommunikation mellan två enheter som kommunicerar över TCP på Internet.

RCP 2159 spec är implementerad i Linux-kärnan v 3.6 och senare.

“Denna attack skulle kunna användas för att rikta långlivat back-end-anslutning som databas sessioner eller förvaltning och övervakning kanaler,” säger Craig Unga, en dator säkerhet forskare för Tripwire ‘ s Sårbarhet och Exponeringar forskargrupp.

“Eftersom endast en värd i anslutning måste vara sårbara, det är också möjligt att webbplatser som tillhandahåller interaktiva sessioner under en ihållande HTTP tunnel skulle vara riktad”, sa han till LinuxInsider.

Andra mål är att uppdatera servrar som används för att ersätta programvaran i inbäddade enheter och kameror och smarta apparater att upprätthålla en konstant kommunikation med en leverantör av infrastruktur.

Utnyttja Sårbarheten

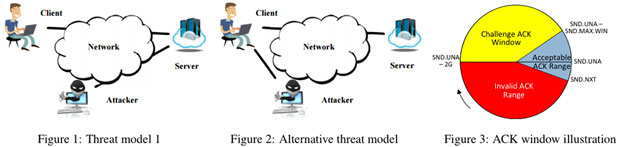

RFC 2159 var avsedd att göra det svårare att genomföra TCP spoofing attacker mot långlivade anslutningar. Den specifikation som säkerställer att ett inkommande paket ordningsnummer exakt matchar den sekvens som förväntas bli nästa. Ytterligare en angripare som också skulle få gissa på en ordentlig ACK värde inom ett begränsat utbud.

Fram till nu, var det allmänt accepterat att det var inget enkelt sätt för en angripare att veta om två skilda värdar på Internet kommunicerar över TCP, eller att mixtra med eller säga upp en sådan anslutning, utan att vara på kommunikationen i sig.

Men forskarna har funnit att det är möjligt att göra så utan att köra skadlig kod på antingen kommunicera part system.

ACK strypning har, som genomförs enligt RFC 2159, har en förinställd gräns på 100 utmaning BEKRÄFTELSER som genereras per sekund. Denna gräns är gemensamt i alla kanaler, vilket gör att den delade staten utnyttjas som en sidokanal.

Angripare bara behöver skicka falska paket till en riktad anslutning, slå 100 ACK per sekund gräns, och räkna det faktiska antalet utmaning fått Bekräftelser på att anslutningen. Om antalet är mindre än 100, lite utmaning BEKRÄFTELSER måste ha varit som skickas över anslutningen som svar på den falska paket.

Två sannolika scenarier som är av störst intresse, sade Josh Bressers, en säkerhets-strateg på Red Hat.

Ett är genom en vanlig anslutning och den andra är en denial-of-service-attack, han berättade LinuxInsider.

“Faran med potentiella sårbarheter som denna är att många mobila enheter och andra inbyggda system inte eller kan inte vara lätt att uppdatera på grund av att både design och anslutningsmöjligheter,” sade Bill Weinberg, senior director på Linux Foundation.

“Av särskilt oroa vara den installerade basen av Android-enheter”, sa han till LinuxInsider.

Lappning och Skydd

Företaget användare kommer att se till att leverantörer som Red Hat för en patch, säger Weinberg. Organisationer och utvecklare som bygger sina egna kärnor “kommer att få fläckar från kernel.org eller större distribution leverantör erbjuder som Fedora.”

Red Hat “är att arbeta på att släppa en patch för denna fråga i våra produkter, och arbetar med relevanta uppströms samhällen att ta itu med denna fråga i sina respektive codebases,” Bressers sagt.

Under tiden har företagets kunder kan använda sina

kpatch dynamisk patcha kärnan koden för att patch för system som kör.

Det bästa försvaret är att eliminera den globala utmaningen ACK räknas helt och hållet, forskare föreslog, även om det är möjligt räkningen skulle skjuta i höjden.

Berörda användare bör tänka på eventuella konsekvenser innan störa företag att rulla ut patchar, varnade Adrian Sanaba, en ledande säkerhetspolitisk analytiker på 451 Forskning.

“Jag har sett många fall där försöket att mildra en stor del akademiska sårbarheten resulterar i mer skada än att bara acceptera den smala risk skulle”, sade han LinuxInsider. “Jag säger inte att det är fallet här, men … vi måste studera det mer.”

![]()