En fejl i den

RCP 2159 specifikation Internet Engineering Task Force), der er udviklet til at beskytte TCP mod blind i-vinduet-angreb, kunne true med Android smartphones, så godt som alle Linux-computer på planeten.

Fejlen er beskrevet i en

papiret et hold af forskere præsenteret på 25 Usenix Sikkerhed Symposium, der finder sted i Austin, Texas, til fredag. De forskere, der er tilknyttet University of California at Riverside og United States Army Research Laboratory.

Den sårbarhed, CVE-2016-5696, lader angribere kapre almindelig kommunikation mellem to enheder, der kommunikerer via TCP på Internettet.

Den RCP 2159 spec er implementeret i Linux-kernen v 3.6 og senere.

“Dette angreb kunne bruges til at målrette lang levetid back-end-forbindelser som database sessioner eller styring og overvågning kanaler,” siger Craig Unge, en computer sikkerhedsekspert til tripwires Sårbarhed og Engagementer Forskning Team.

“Da det kun er én vært i den forbindelse behov for at være sårbare, det er også muligt, at hjemmesider, der giver interaktive sessioner i løbet af en vedvarende HTTP tunnel ville være målrettede,” fortalte han LinuxInsider.

Andre mål er at opdatere servere, der bruges til at erstatte firmware på indlejrede enheder, og overvågningskameraer og intelligente apparater, der opretholder konstant kommunikation med en leverandørs infrastruktur.

Udnyttelse af Sårbarheden

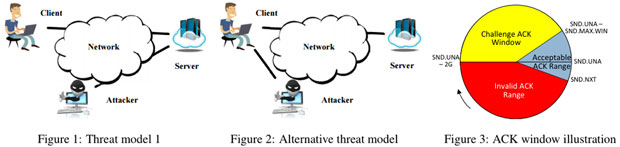

RFC 2159 var designet til at gøre det mere vanskeligt at udføre TCP spoofing-angreb mod lang levetid forbindelser. Den specifikation, der sikrer, at en indgående pakke sekvensnummer præcist matcher det løbenummer, som forventes at blive det næste. Yderligere, angriberen vil også nødt til at gætte en ordentlig ACK værdi inden for et virkefelt for rækkevidde.

Op til nu, var det almindeligt accepteret, at der ikke var nogen nem måde for hackere at vide, om to vilkårlige værter på Internettet var kommunikerer via TCP, eller til at manipulere med eller opsige en sådan forbindelse, uden at være på den meddelelse sti sig selv.

Men forskerne har fundet, at det er muligt at gøre det uden at køre skadelig kode på enten at kommunikere parts system.

ACK-regulering funktion, som gennemføres i henhold til RFC 2159, har en fast grænse på 100 udfordring ACKS genereres per sekund. Denne grænse er fælles på tværs af alle kanaler, som lader den fælles stat udnyttes som en side-kanal.

Angribere kun nødt til at sende fup-pakker til en målrettet forbindelse, ramte 100 ACK per sekund grænse, og tæller det faktiske antal udfordring ACKs modtaget på denne forbindelse. Hvis antallet er mindre end 100, nogle udfordring ACKS må have været der sendes over forbindelsen som svar til spoofede pakker.

To sandsynlige scenarier, der er af størst bekymring, sagde Josh Bressers, sikkerhed strateg på Red Hat.

Den ene er gennem en almindelig forbindelse, og den anden er et denial-of-service-angreb, han fortalte LinuxInsider.

“Faren med potentielle sårbarheder, som denne er, at mange mobile enheder og andre indlejrede systemer vil ikke eller kan ikke være nemt opdateres på grund af både design og tilslutningsmuligheder spørgsmål,” sagde Bill Weinberg, senior director på The Linux Foundation.

“Af særlig bekymring bør være installeret base af Android-enheder,” fortalte han LinuxInsider.

Patching og Beskyttelse

Enterprise-brugere vil se, at leverandører som Red Hat for en patch, sagde Weinberg. Organisationer og udviklere, der opbygger deres egne kerner “vil få pletter fra kernel.org eller større distribution leverandør giver som Fedora.”

Red Hat “er, der arbejder på at udgive en patch til dette spørgsmål i vores produkter, og arbejder med de relevante opstrøms fællesskaber for at løse dette problem i deres respektive codebases,” Bressers sagde.

I mellemtiden, virksomhedens kunder kan bruge sin

kpatch dynamiske kerne lappe kode for at lappe kørende systemer.

Det bedste forsvar er at eliminere den globale udfordring ACK tæller helt, forskere foreslået, selv om det er muligt at tælle kunne ryge i vejret.

Brugerne skal tænke på, om mulige konsekvenser, før forstyrre virksomheder til at rulle ud patches, advarede Adrian Sanaba, en senior sikkerhedspolitisk analytiker ved 451 Forskning.

“Jeg har set mange tilfælde, hvor de forsøger at afbøde en stort set akademiske sårbarhed resulterer i mere skade end blot at acceptere den smalle ville risikoen,” fortalte han LinuxInsider. “Jeg siger ikke, det er tilfældet her, men … vi har brug for at studere det mere.”

![]()