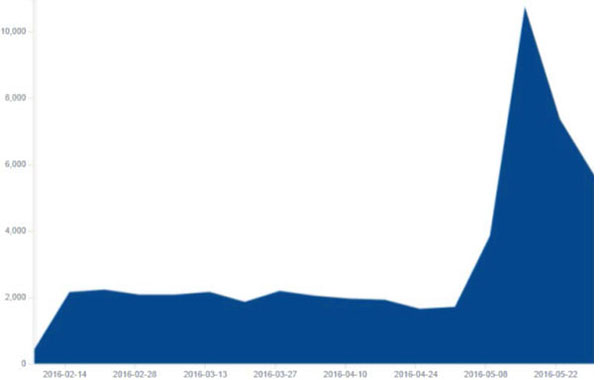

Mere end 85 millioner Android-enheder verden over er blevet overtaget af Yingmob, en gruppe af Kina-baserede it-kriminelle, der skabte den HummingBad malware, i henhold til en

Check Point rapport frigivet i sidste uge.

HummingBad etablerer en vedvarende rootkit på Android-enheder, genererer falske annonceindtægter, og installerer yderligere falske apps.

Hvis det ikke lykkes at etablere et rootkit, er det effektivt tæppe af bomber målet enheder med forgiftet apps.

HummingBad har været at generere indtægter på DKK 300.000 til en måned, ifølge Check Point.

Den malware, der løber langs med legitime annonce-kampagner, der Yingmob har produceret til sine legitime ad analytics business.

“Vi har længe været opmærksomme på denne udvikling, familie af malware, og vi er konstant på at forbedre vores systemer, der kan registrere det,” en Google-talsmand sagde i en erklæring, forudsat at TechNewsWorld af virksomheden rep Aron Stein. “Vi aktivt blokere anlæg af inficerede apps til at holde brugere og deres oplysninger sikkert.”

HummingBad er Offer Tæller

Omkring 25 procent af de omkring 200 apps på betjeningspanelet af Umeng — et tracking og analytics service HummingBad skabere bruge — er skadelig, Check Point sagt. Det vurderes, at 10 millioner mennesker har brugt dem, der er ondsindede apps.

Kina og Indien har det højeste antal ofre — 1,6 millioner og 1,3 mio., hhv. Filippinerne kommer i tredje med 520,000. Usa er ottende, med 286,000 ofre.

KitKat kører på 50 procent af de berørte enheder, Jelly Bean på 40 procent, Slikkepind på 7 procent, Ice Cream Sandwich på 2 procent, og Skumfidus på 1 procent, ifølge Check Point.

Hvordan Virker HummingBad

HummingBad anvender en sofistikeret, i flere trin angreb kæde med to vigtigste komponenter.

Den første komponent, SSP, bruger et rootkit, der udnytter flere sårbarheder til at forsøge at udrydde den valgte enhed.

SSP tilfører et bibliotek i Google Play-processen ved hjælp af ptrace, Check Point, sagde, som lader HummingBad efterligne klik på installer/købe/acceptere knapper inde i Google Play.

Hvis rode fejler, den anden komponent, CAP, installerer falske apps ved hjælp af indviklede teknikker. Det dekrypterer module_encrypt.jar fra sine aktiver, når det lanceres på en enhed, så indlæses dynamisk kode, der indeholder de vigtigste malware funktionalitet. Næste dekrypterer og kører en indfødt daemon binære, blandt andre ting.

Uanset om forankring lykkes, HummingBad downloads, som mange falske apps til den valgte enhed som muligt, — en blanding af flere skadelige komponenter, mange af dem variationer med samme funktionalitet.

HummingBad Risiko

HummingBad “er meget svært at identificere, meget svært at slippe af med, og massivt invasiv,” siger Rob Enderle, ledende analytiker hos Enderle Group.

“Alfabet har haft et meget dårligt ry med hensyn til sikkerhed, og det vil blive overvåget nøje for at se, hvor hurtigt og permanent, kan det begrænse denne udnyttelse,” fortalte han TechNewsWorld.

“Hvis det gøres alt for dårligt eller for langsomt, kan det hurtigt vende Android til en uacceptabel risiko for hele branchen.

HummingBad kunne styne Googles planer om at integrere Android mere dybt ind i auto-branchen, Enderle er angivet. Google har faktisk bygget en bil med infotainment-systemet i Nougat, den nyeste version af Android, påpegede han, og HummingBad “kunne nemt have negative konsekvenser med hensyn til bilisternes sikkerhed.”

![]()