Mer än 85 miljoner Android-enheter över hela världen har tagits över av den Yingmob, en grupp av Kina-baserade cyberbrottslingar som skapade HummingBad skadlig kod, enligt en

Kontrollera Punkt-rapport som släpptes förra veckan.

HummingBad etablerar en ihållande rootkit på Android-enheter, genererar falska annonsintäkter, och installerar ytterligare bedrägliga program.

Om det inte går att fastställa ett rootkit, det effektivt mattan bomber målet enheter med förgiftad apps.

HummingBad har varit att generera intäkter US$300,000 en månad, enligt Check Point.

Det skadliga programmet körs tillsammans med legitima annonskampanjer som Yingmob har producerat för sin legitima annons analytics verksamhet.

“Vi har länge varit medvetna om denna växande familj av skadlig kod, och vi arbetar ständigt med att förbättra våra system för att upptäcka det,” en Google-talesman sade i ett uttalande att TechNewsWorld av företaget rep Aron Stein. “Vi aktivt blockera installationer av infekterade appar för att hålla användarna och deras uppgifter.”

HummingBad är Offer Räknas

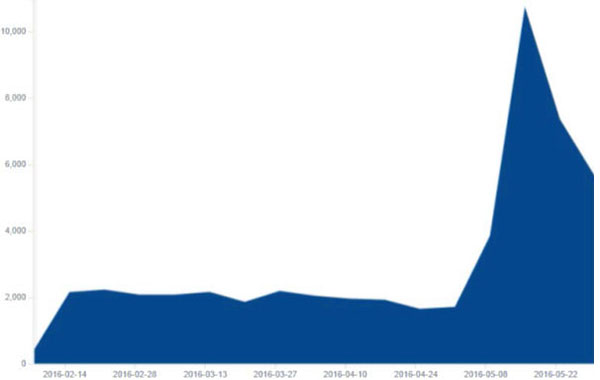

Cirka 25 procent av de ungefär 200 program på kontrollpanelen för Umeng — en spårning och analys service HummingBad skapare-är skadlig, Check Point sagt. Uppskattningsvis 10 miljoner människor har med hjälp av dessa skadliga program.

Kina och Indien har det högsta antalet offer — 1,6 miljoner och 1,3 miljoner euro. Filippinerna kommer på tredje plats med 520,000. Usa är åttonde, med sålde 286 000 offer.

KitKat körs på 50 procent av de drabbade enheter, Jelly Bean på 40 procent, Lollipop på 7 procent, Ice Cream Sandwich på 2 procent, och Marshmallow på 1 procent, enligt Check Point.

Hur Fungerar HummingBad

HummingBad använder en sofistikerad, flerstegs attack kedja med två huvudsakliga komponenter.

Den första komponenten, SSP, använder ett rootkit som utnyttjar flera sårbarheter för att försöka root målenheten.

SSP injicerar ett bibliotek i Google Play-processen med hjälp av ptrace, Check Point sade, som låter HummingBad imitera klickar på installera/köpa/acceptera knappar inuti Google Play.

Om böka misslyckas, den andra komponenten, den gemensamma JORDBRUKSPOLITIKEN, installerar bedrägliga program med hjälp av genomtänkt teknik. Det dekrypterar module_encrypt.jar från dess tillgångar när den lanseras på en enhet, och sedan dynamiskt massor kod som innehåller de viktigaste malware funktionalitet. Nästa dekrypterar och driver en infödd daemon binära, bland andra saker.

Oavsett om böka lyckas, HummingBad nedladdningar som många falska appar till målenheten som möjligt-en blandning av flera skadliga komponenter, många av dem variationer med samma funktionalitet.

HummingBad Risk

HummingBad “är mycket svårt att identifiera, mycket svårt att bli av med, och massivt invasiv”, säger Rob Enderle, förste analytiker på Enderle Group.

“Alfabetet har haft ett mycket dåligt rykte när det gäller säkerhet, och det kommer att följas noggrant för att se hur snabbt och permanent att det kan mildra denna bedrift”, sa han till TechNewsWorld.

“Om det görs för dåligt eller långsamt, kan det snabbt vända Android till en oacceptabel risk för hela branschen.

HummingBad kan hämmas Googles planer för att bädda in Android djupare in i bilindustrin, Enderle noteras. Google har faktiskt byggt en bil infotainment-system i Nougat, den senaste versionen av Android, påpekade han, och HummingBad “kunde lätt ha negativa konsekvenser med hänsyn till förarens säkerhet.”

![]()