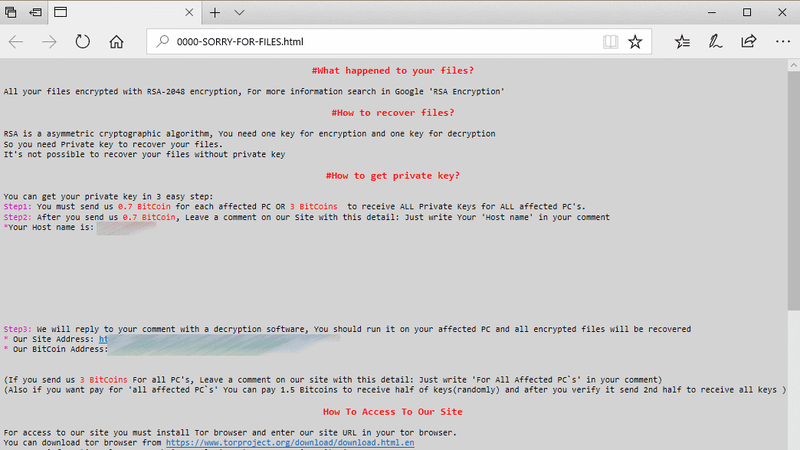

Une capture d’écran d’une attaque sur Farmington, Nouveau-Mexique municipal systèmes informatiques obtenus par BleepingComputer.Capture D’Écran: Farmington Conseil De La Ville (BleepingComputer)

Une capture d’écran d’une attaque sur Farmington, Nouveau-Mexique municipal systèmes informatiques obtenus par BleepingComputer.Capture D’Écran: Farmington Conseil De La Ville (BleepingComputer)

Un examen récent par le royaume-UNI de cybersécurité de l’entreprise Sophos en partenariat avec cryptocurrency cabinet de Neutrinos a conclu que les membres de l’équipage—ou peut-être l’un d’extrêmement compétent black hat hacker—derrière la SamSam ransomware attaques ont roulé dans au moins 5,9 millions de dollars en rançons, selon BleepingComputer.

Ransomware fonctionne en chiffrant un système ciblé et exigeant des paiements, généralement sous la forme de cryptocurrency, pour sauver la prisonnière de données. Le SamSam variante émergé en 2015, et le ou les opérateurs derrière elle, généralement ciblé une victime à la fois plutôt que d’être utilisées en masse des méthodes de distribution comme les pirates derrière WannaCry. En d’autres mots, ils sont délibérés, des attaques coordonnées sur les pré-cibles sélectionnées.

L’un de SamSam plus tristement célèbre de victimes a été la ville d’Atlanta, qui a passé des semaines à se rétablir après une attaque qui s’est répandu dans de nombreux municipales de réseaux informatiques. D’autres ont intégré des hôpitaux, des dossiers de santé électroniques de l’entreprise AllScripts, et même de la municipalité de Farmington, Nouveau-Mexique. Plus récemment, par PC Mag, une SamSam attentat a frappé clinique des tests en laboratoire géant LabCorp.

Au premier abord, BleepingComputer écrit, les développeurs “utilisé une vulnérabilité connue dans JBoss serveurs de cibler les entreprises avec des accès à Internet et non corrigés JBoss installe.” Après qu’une faille de sécurité a commencé à être patché de l’existence, ils se sont déplacés à d’autres méthodes comme la “recherche sur Internet pour les réseaux avec des exposés RDP [Remote Desktop Protocol] les connexions et le montage des attaques en force contre les exposés des points de terminaison,” habituellement prendre le temps de dresser la carte des réseaux informatiques et d’obtenir un contrôle administrateur avant d’enfin déclencher le piège pendant les périodes d’inactivité comme les nuits et les week-ends. SamSam habilement offre diverses options de paiement, y compris de faibles niveaux qui ne permettent qu’à une ou plusieurs machines afin d’être décrypté.

Selon BleepingComputer, le produit estimé à 233 victimes de frapper quelque part autour de 5,9 millions$, pour une moyenne de plus de 25 000 $à une attaque réussie—éclipsant les estimations précédentes du groupe des courriers a été autour de 850 000$:

Les chercheurs disent que, sur la base des données de ces 86 victimes, ils ont pu déterminer que près des trois quarts de ceux qui ont payé étaient situés aux états-unis, avec quelques dispersés des victimes se trouvant dans le royaume-UNI, la Belgique, le Canada.

La moitié des victimes qui ont été payés les entreprises du secteur privé, tandis que près d’un quart ont été les organisations de soins de santé, suivi par 13% des victimes étant des services publics, et près de 11% des établissements dans le secteur de l’éducation.

Sophos de l’équipe, dit-il identifié 157 adresses Bitcoin utilisé dans SamSam rançon note que les paiements reçus, et un autre 88 qui n’ont pas reçu de l’argent.

La partie inconnue derrière le régime a également augmenté plus prudent au fil du temps, avec chacun des logiciels malveillants trois principales révisions de l’ajout de nouvelles mesures de protection comme le codage hexadécimal, les ordures code de tromper automatisée des systèmes de détection, et une charge utile cryptée qui exige un mot de passe pour l’activer.

5,9 millions$, c’est beaucoup d’argent, et selon Sophos, il y a des signes qui SamSam a été développé par un individu seul qui a ratissé dans l’ensemble de courriers par eux-mêmes. Régulièrement des erreurs grammaticales pop up dans tout le code qui semblent avoir été faites par la même personne avec un incomplètes maîtrise de la langue anglaise. Le rapport:

La cohérence de la langue à travers la rançon des notes, des sites de paiement, et des exemples de fichiers,

combiné avec la façon dont leurs pénale connaissances semblent avoir développé au fil du temps,

suggère que l’agresseur est une personne qui travaille seul. Cette croyance est renforcée par

l’attaquant de la capacité de ne pas fuir de l’information et de rester anonyme, une tâche rendue plus

difficile lorsque plusieurs personnes sont impliquées.L’attaquant de la langue, de l’orthographe et de la grammaire indique qu’ils sont semi-maîtrise de l’anglais, mais ils font souvent des erreurs.

Dans le même temps, SamSam a été d’obtenir plus de fonctionnalités conçues pour vaincre les mesures de détection, de celui qui est derrière, il a de plus gourmand: Sophos a écrit que le montant moyen demandé pour débloquer des machines s’est transformée au fil du temps à environ $50,000, “beaucoup plus que ce que les trois sommes figure typique de non ciblés ransomware attaques.” Un courrier a pris dans le de 64 000$.

Sophos a écrit dans le rapport que “de grandes ou moyennes organisations du secteur public dans les soins de santé, à l’éducation, et le gouvernement” composé d’environ 50 pour cent de ces attaques. Le reste a été dans le secteur privé, ce qui a “est resté anormalement calmes” sur les attentats—on peut le deviner, parce qu’ils étaient gênés de l’état de leur sécurité.

Sophos a publié des recommandations sur la façon de sécuriser les systèmes de la part de ceux qui le malware mystérieux créateur est à la fois dans le 47-rapport d’une page et un blog séparé post.

[BleepingComputer/Sophos]