Foto: Getty

Foto: Getty

Am Montag, Berichte aufgetaucht, dass der Kopf der ukrainischen Cyber-Polizei sucht Strafanzeigen gegen die Ukrainische Steuer-software Unternehmen, das war das erste Opfer der lähmenden NotPetya malware-Angriff. Nun, es kommt ans Licht, dass das Unternehmen die Server wurden beschlagnahmt durch Behörden.

NATO CCD COE Erwägt ‘Petya’ Malware ein Potenzieller Akt des Krieges

Am Samstag, den Kevin Scheid, eine Abteilung des Verteidigung-veteran, wurde in Höhe der NATO-cyber…

Lesen Sie mehr

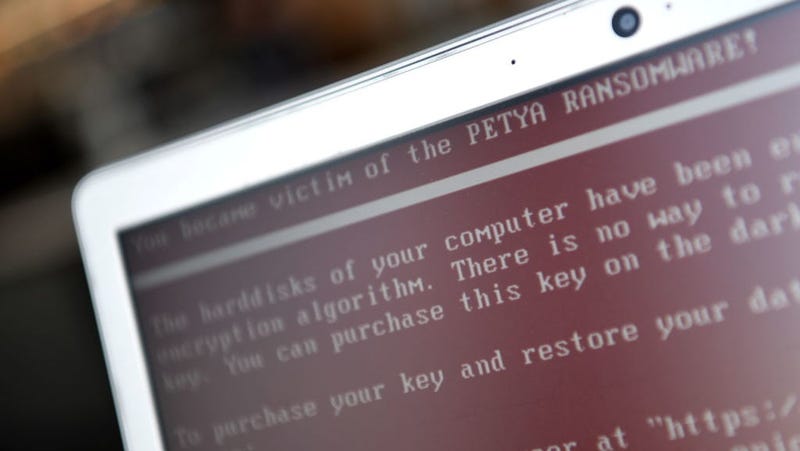

Letzte Woche, ein Teufelskreis Stück von malware, begann die Verbreitung rund um den Globus, wurde ursprünglich geglaubt, um ransomware ist jetzt aber verstanden werden, um einen Wischer. Forscher verfolgt den Ursprung von dem, was ist gekommen, um bekannt sein, wie NotPetya zurück, um eine software-Firma namens MeDoc. Ukraine beliebtesten Steuer-Vorbereitung software, MeDoc ist eine von nur zwei Programme, die offiziell autorisiert durch die Regierung der Ukraine. Während niemand hat Sie beschuldigt die Firma, die vorsätzlich der Verbreitung der Wurm, es ist geglaubt dass es war zuerst schob sich durch ein software-update an die Steuer-software. Denn es ist Steuer-Saison, in der Ukraine, war dies eine sehr effektive Strategie für die Hacker, die dafür verantwortlich sind.

Am Dienstag, den Behörden eine Razzia in MeDoc und packte seine Server, die als Teil einer Laufenden Untersuchung in den Angriff. Die Polizei glaubt, dass die operation war geplant Monate im Voraus, und security-Unternehmen ESET hat festgestellt, dass ein backdoor war geschrieben in MeDoc updates. ESET-Forscher Anton Cherepanov sagt, es ist wahrscheinlich, dass die Hacker, die dafür verantwortlich sind, hatte Zugang zu den MeDoc ‘ s source code. Berichts-Spuren, die die erste Injektion von einem backdoor-Schwachstelle, 14. April.

Col. Serhiy Demydiuk, der Leiter der ukrainischen nationalen Cyberpolice Einheit, die nicht beschuldigte Personen bei MeDoc, die sich mit dem Angriff. Er hat gesagt, dass das Unternehmen warnte mehrere Male über potenzielle Sicherheitslücken in Ihren Systemen. “Sie kannten ihn”, Demydiuk sagte der Associated Press. “Sie wurden gesagt, viele Male von verschiedenen anti-virus-Unternehmen… Für diese Vernachlässigung, die Menschen in diesem Fall wird das Gesicht der strafrechtlichen Verantwortung.”

Die Familie, die gegründet MeDoc hat jedes Fehlverhalten abgestritten. “Wir untersuchten und analysierten unser Produkt bei Anzeichen von hacking – es ist nicht mit einem virus infiziert und alles ist gut, es ist sicher,” Olesya Linnik, einer der Entwickler der software erzählt die Associated Press. “Das update-Paket, welches gesendet wurde, lange bevor das virus verbreitet wurde, überprüft wir es 100 mal und alles ist in Ordnung.”

Unabhängige security analyst Jonathan Nichols bestätigte am Montag, dass er gefunden hatte, mehrere öffentlich bekannte Sicherheitslücken im MeDoc update-Servern. Er habe nicht testen Sie die Sicherheitsrisiken, die aus Angst eine straftat zu Begehen. Er macht Schluss, dass der Angriff unter Umständen hingerichtet worden, die von einem Individuum oder einer Gruppe, der nicht besonders qualifizierten. Das ist ein wichtiger Punkt, weil die NATO CCD COE hat auf Rekord gegangen zu sagen, dass seine Forschung zeigt auf einen staatlichen Akteur verantwortlich. Und die Ukrainische Intelligenz vorgeworfen Russischen Sicherheitsdienste der Drahtzieher der operation. Der Kreml hat die Vorwürfe bestritten.

Mittlerweile, corporate Opfer haben begonnen, sich zu erholen von dem Angriff und der NATO hat, in neue Geräte zu helfen, die Ukraine zu verteidigen gegen künftige cyber-Attacken. Achtzig Prozent der Unternehmen in der Ukraine verwenden Sie die MeDoc-software und des Landes arbeitet das Europäische Parlament zu verlängern Steuer-Fristen, um Konto für die chaotisch-Störung.

[Reuters, Associated Press, Waffen Grade Spielereien]